経営者がしっかりと対策をしなければならないのが、顧客情報や企業情報の漏洩防止。 「個人情報流出で損失を出してしまった5つの経営ケース」でもご紹介した通り、たった1回の情報漏えいが、会社の存続を左右するほどの致命的な打撃を与える可能性があります。

上記の記事でご紹介した、日本年金機構やJTBで起こった情報漏えいは、「標的型攻撃メール」と呼ばれる手口で起こってしまいました。 標的型攻撃メールとは?普通のメールとどのように見分ければいいのか?標的型攻撃メールを見つけたら、どのように対応すればいいのか? この記事ですべてご説明します!

参照: 「標的型攻撃メールの例と見分け方」IPAテクニカルウォッチ

標的型攻撃メールとは

標的型攻撃メールとは、特定の組織や個人を狙った、ウイルスを含んだメールのことです。受信者がファイルを開封したり、メールに表示されたリンクを開くことで、受信者のパソコンがウイルスに感染してしまいます。

メール受信者が不審をいだかないように様々な騙しのテクニックが駆使されているため、メール受信者は本物のメールと勘違いしてしまい、ウイルスを含んだ添付ファイルを開いたり、本文に記載されたウイルス感染の仕掛けが施されたサイトへのリンクをクリックするケースが多発しています。

例えば、JTBでは、取引先の航空会社系列企業をなりすましたメールに添付してあった「E-TKT控え」という航空券を装った添付ファイルを社員が開いたことでウイルスに感染し、793万件の個人情報漏えいの可能性が発覚しました。タイトルから本文内容、送信者の署名まで、本物のメールと見分けがつかなかったそうです。

そんな標的型攻撃メールの受信によって、

- 標的型攻撃メールの判定に時間を取られ、業務の妨げになる

- ウイルスが添付された標的型攻撃メールの閲覧によって、受信したパソコンがウイルスに感染し、情報が抜き取られる

- 標的型攻撃メールの本文やリンク先のURLによって、ウイルスに感染させられたり、詐欺に巻き込まれたりしてしまう

- 標的型攻撃メールによる攻撃を受けたパソコン内部の情報が、次の標的型攻撃メールによる攻撃を成功させるための情報として悪用される(例:宛先、差出人、件名、本文、署名等への利用)

といった被害を受けることが予想されます。

(参考: 「増加する標的型攻撃メール」 中小企業情報セキュリティ対策促進事業)

それでは、通常のメールと標的型攻撃メールをどのように見分ければいいのでしょうか?

標的型攻撃メールの実例を見ながら、見分け方を勉強しましょう。

標的型攻撃メールの例

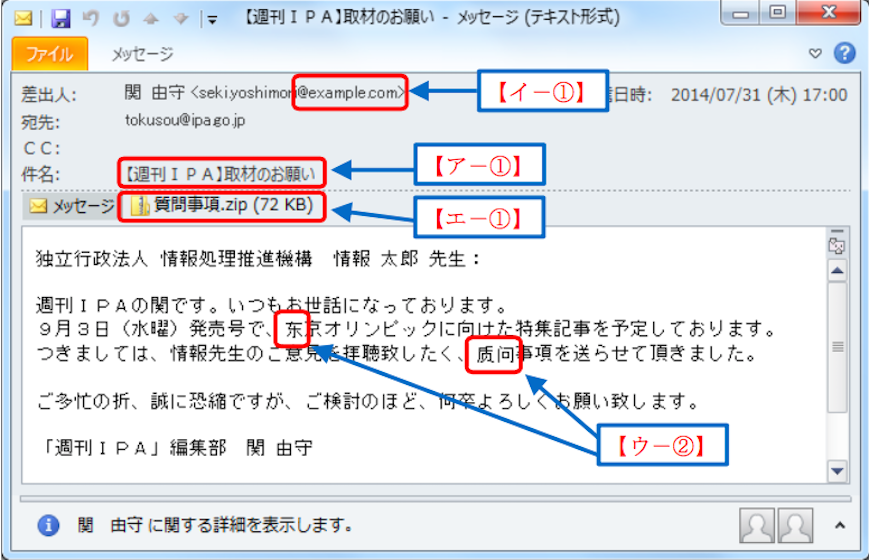

新聞社や出版社からの取材依頼のメール

(画像:「標的型攻撃メールの例と見分け方」IPAテクニカルウォッチ より)

日頃から執筆活動や講演を行っている方にとって、このような取材依頼のメールは、無視するのも本物と見分けるのも難しいかと思います。

このメールが標的型攻撃メールだと見分けるポイントは3つ。 まず、【イ-①】のように、差出人のメールアドレスがフリーアドレスであることに注意してください。 また、【ウ-②】のように、日本語では表記されない漢字が使われていることにも注意です。さらに、【エ-①】のように、添付ファイルにZip圧縮ファイルが使われていることから、十分な注意が必要であることが分かります。

zip圧縮ファイル自体は、一般的なメールのやり取りでも利用されているため、zip圧縮ファイルが添付されているだけでは不審なメールとは判断できませんが、それでもウイルスを持っている可能性があります。少しでも怪しいと思ったら、セキュリティソフトを使ってzip圧縮ファイルの中にどのようなファイルが格納されているかを確認することをおすすめします。

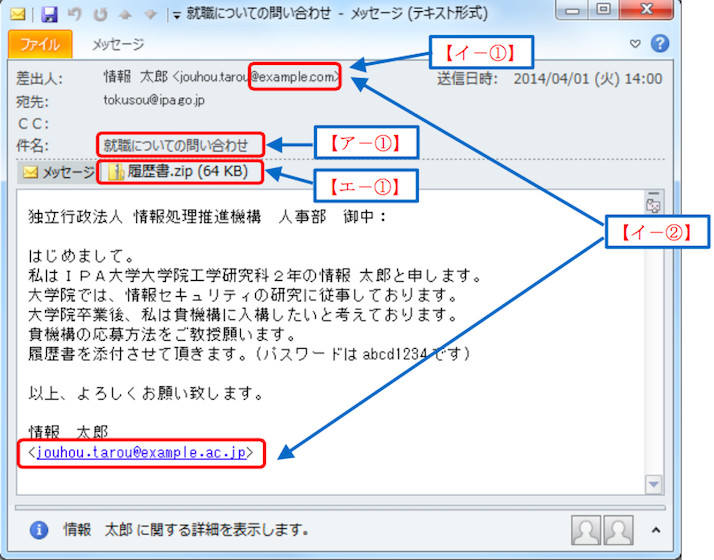

就職活動に関する問い合わせのメール

(画像:「標的型攻撃メールの例と見分け方」IPAテクニカルウォッチ より)

採用に関する問い合わせメールです。

学生の場合、フリーアドレスを使うことも十分考えられますが、この場合は【イ-②】のように、メールアドレスと署名のアドレスが異なっている点が怪しいポイントです。

人事部など、不特定の人からの問い合わせを受け付ける窓口では、就職活動に関する問い合わせのメールに限らず、フリーアドレスからの添付ファイルに常に注意する必要があります。

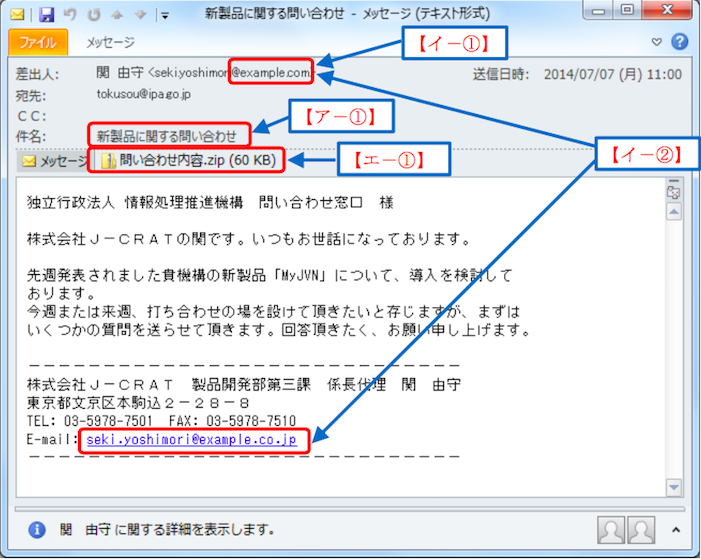

製品に関する問い合わせメール

(画像:「標的型攻撃メールの例と見分け方」IPAテクニカルウォッチ より)

本文中に、実際の製品名やサービス名が書かれており、うっかり開封してしまいそうなメールですが、こちらも標的型攻撃メールです。

ポイントは、【イ-①】のようにフリーアドレスが使われている上、【イ-②】のように差出人のメールアドレスと署名のメールアドレスが異なっている点。また、zipファイルが添付されている点も不審な点です。十分注意しましょう。

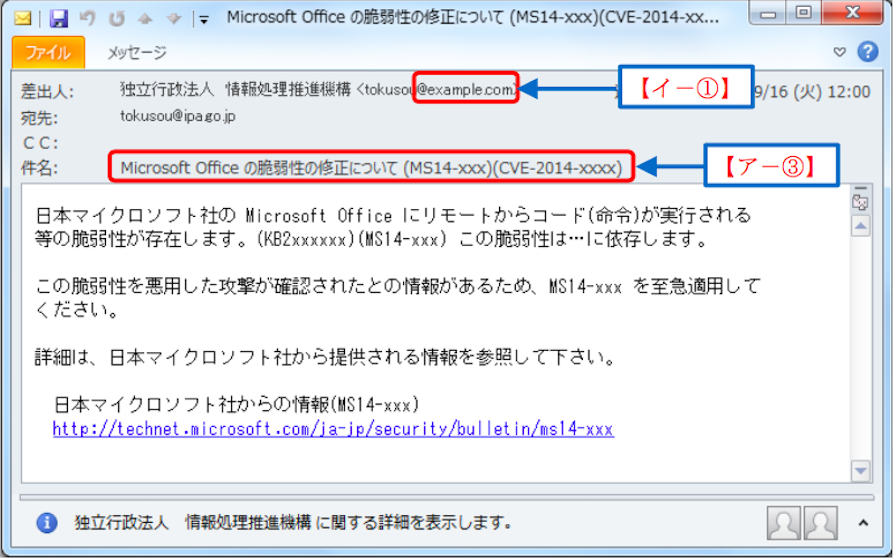

セキュリティに関わる注意喚起メール

(画像:「標的型攻撃メールの例と見分け方」IPAテクニカルウォッチ より)

(画像:「標的型攻撃メールの例と見分け方」IPAテクニカルウォッチ より)

独立行政法人 情報処理推進機構という公的機関からの注意喚起メールであるにも関わらず、【イ-①】のようにフリーアドレスが使用されている点が不審です。

また、本文のURLにも注意が必要です。一見すると普通のURLですが、このメールはHTMLメールとして送信されています。HTMLメールでは、表示されているURLと実際にURL をクリックした際に表示されるウェブページをそれぞれ設定することができるので、記載されているURLとは別のURLを、受信者に開かせようとしている可能性があります。

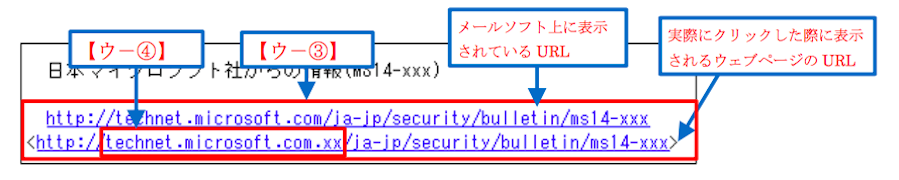

使用しているメールソフトの種類によって表示方法は異なりますが、メールの表示形式をテキスト表示にすることで、実際にクリックした際に表示されるウェブページの URL を確認すること ができます。このメールをテキスト表示した後のURLがこちらです。

上の図の、上のURLがメールに記載されていたURL、下が実際にクリックした時に表示されるURLです。これらが異なっている点が、怪しいポイントです。

表示されているアドレスを公的機関の公式HPのもののように見せかけ、実際は全然違うページに飛ばそうとしていることも。メールに記載されているURLは、開く前にメールをテキスト表示して確認するよう心がけましょう。

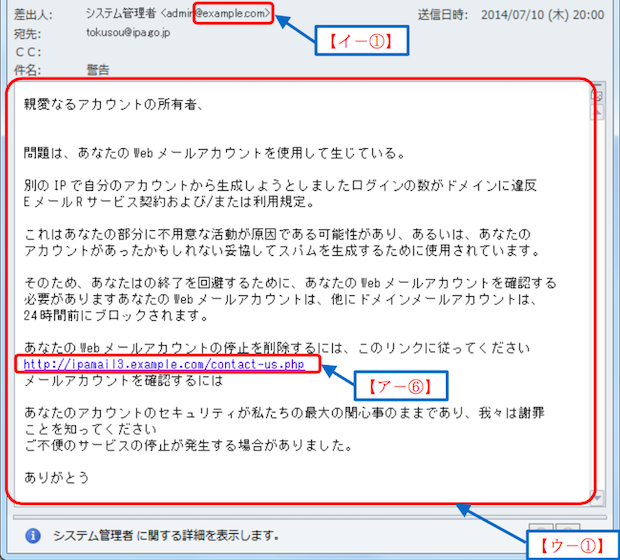

アカウント情報の入力を要求するメール

(画像:「標的型攻撃メールの例と見分け方」IPAテクニカルウォッチ より)

ここまでこの記事を読まれた方は、このメールの怪しいポイントがお分かりかと思います。

まず、フリーアドレスを使用している点が不審です。また、日本語が明らかに不自然なのも明白なポイントです。このような不自然な日本語は、日本語がわからない外国人の攻撃者が、自動翻訳をソフトを使ってメールを作成した可能性が高いです。

URLも、メールをテキスト表示して、表記されているURLと実際にリンクされているURLが正しいか確認してください。ちなみに、本文中のURL をクリックすると、実在するウェブサイトに似せたアカウント情報の入力を要求するウェブサイトに接続されます。

場合によっては、 本文中の URL をクリックし、ウェブサイトに接続するだけでウイルスに感染する危険性もあるため、要注意する必要があります。

標的型攻撃メールを見つけたら

それでは、このような標的型攻撃メールを発見したら、どのように対応すればいいのでしょうか?

それでは、このような標的型攻撃メールを発見したら、どのように対応すればいいのでしょうか?

まず、標的型攻撃メールを発見した場合は、組織内で速やかに情報を共有する必要があります。標的型メールは、標的となった組織の複数のメールアドレスに送信されている可能性が高いため、メールに気がついた個人が削除するだけでは対策として不十分なためです。

経営者や役員は、共有された情報を元に、他に不審なメールが届いていないかを速やかに確認してください。また、不審メールが届いたすべての端末で、添付ファイルを開いたり、不審なURL にアクセスしたりしていないかなどを確認する必要があります。

おさらい

標的型攻撃メールの見分け方と対応の仕方について、ご理解頂けましたでしょうか?ここで、標的型攻撃メールを見破るポイントを、もう一度おさらいしてみましょう。

標的型攻撃メールを見破るポイント

・送信元がフリーアドレス

・送信元のアドレスと署名のアドレスが違う

・添付ファイルの種類がzip圧縮ファイル

・メールに記載されているURLが、実際にリンクされているURLと異なる

・日本語が明らかに不自然

このようなメールが届いたら、速やかに組織内で情報共有し、誰一人としてメールを開封しないように徹底しましょう。

あなたの会社を左右しうる情報漏えい。サイバーテロの手口は巧妙で、見破るのは難しいかもしれませんが、もちろん不可能ではありません。標的型攻撃メールのポイントを社員にも教育し、大切な顧客情報を守りきりましょう!

「ALL-IN」概要資料

生産性をあげる極意 無料小冊子プレゼント!

Facebookページにぜひ「いいね」をお願いします!

「いいね!」を押すと「経営をアップグレードしよう!」の最新コンテンツが受け取れます